态加解密g技践密与实全同奥秘术的

上次和大家分享GSW全同态加密系统的构建过程时,我发现这个领域远比想象中要有趣得多。就像搭乐高积木一样,我们通过巧妙的数学构造,实现了对加密数据的加减乘除运算,还能用二进制分解来控制运算过程中的"噪音"。(想了解具体实现细节的朋友可以回看《构建GSW全同态加密系统:从理论到实践》)当珠宝店遇到密码学:一个生动的比喻想象Alice经营着一家珠宝店,她面临着一个很有意思的困境:既要让员工Bob帮忙加工...

上次和大家分享GSW全同态加密系统的构建过程时,我发现这个领域远比想象中要有趣得多。就像搭乐高积木一样,我们通过巧妙的数学构造,实现了对加密数据的加减乘除运算,还能用二进制分解来控制运算过程中的"噪音"。(想了解具体实现细节的朋友可以回看《构建GSW全同态加密系统:从理论到实践》)

当珠宝店遇到密码学:一个生动的比喻

想象Alice经营着一家珠宝店,她面临着一个很有意思的困境:既要让员工Bob帮忙加工珠宝,又担心他偷走贵重原材料。这让我想起小时候看过的金匠故事,只不过这次Alice找到了一个绝妙的解决方案——手套箱。

这个手套箱的设计很巧妙:Bob可以通过手套加工箱内的珠宝,但拿不走任何东西;Alice保管着开锁的钥匙;箱子上还有个单向入口。听起来很完美对吧?但现实总是比理想骨感——Alice发现了三个头疼的问题:

首先,戴着厚重手套的Bob工作效率直线下降,原本半天能完成的活现在要两三天。其次,每次加工完都得等Alice来开锁,顾客等待时间大幅延长。最重要的是第三个致命问题——手套箱有使用次数限制!就像我们用的手机电池有充放电循环次数一样,超过临界值后整个系统就会崩溃。

密码学家的珠宝箱

熟悉全同态加密的朋友看到这里肯定会心一笑——这不就是FHE系统的完美比喻吗?让我来拆解一下这个精妙的类比:

Alice的钥匙对应着FHE的解密能力;单向入口代表着公钥加密的特性;手套操作象征着同态计算;而使用次数限制则对应着噪声增长问题。就像Alice可以通过购买更大更贵的手套箱来延长使用寿命一样,在FHE中我们也可以通过调整参数来控制噪声。

但问题来了:有没有办法在不更换硬件的情况下,突破这个使用次数的限制呢?这就要说到Alice灵光一现的绝妙想法了...

手套箱中的套娃魔法

Alice想出了一个天才的方案:准备两个手套箱A和B,把A的钥匙放进B里。当A箱快要达到使用极限时,就把整个A箱塞进B箱,然后用事先放在B箱里的钥匙打开A箱继续工作!这个"套娃式"的解决方案,正是我们要讨论的Bootstrapping技术。

在FHE的世界里,Bootstrapping就像这个"钥匙套娃"的把戏:把一个充满噪声的密文重新加密,然后同态执行解密过程,最终获得一个"焕然一新"的低噪声密文。我第一次理解这个概念时,感觉就像发现了数学界的永动机——虽然原理完全不同,但确实实现了某种程度上的"无限"计算能力。

Bootstrapping的两种策略

在实际应用中,Bootstrapping主要有两种实现思路,就像程序员写代码时有不同的编程范式一样:

门级引导(Gate Bootstrapping):这种方案就像给每个逻辑门都配备一个"重启按钮"。每次执行最基本的NAND运算后就立即进行Bootstrapping,始终保持噪声在安全范围内。这种方式简单直接,特别适合需要深度计算的场景。

电路级引导(Circuit Bootstrapping):相比之下,这种策略更有"宏观调控"的味道。我们只在噪声累积到临界值时才进行Bootstrapping,就像开车时只在油表报警时才去加油。对于简单计算来说,这种方式效率更高。

从理论到实践:性能的飞跃

早期实现Bootstrapping时,效率低得令人绝望——完成一次操作需要半小时,还要占用几十GB内存!这让我想起90年代的计算机,运行个简单程序都要等半天。但技术的进步总是超乎想象:

2015年的FHEW方案将时间缩短到0.69秒;2016年的TFHE更是突破到0.05秒;到2017年已经达到惊人的0.013秒!这种进步速度,简直比摩尔定律还要疯狂。就像从拨号上网突然跳到5G网络,实用化的FHE终于看到了曙光。

现在的开源FHE库百花齐放:HElib、SEAL、cuFHE...每个都有其独特优势。选择哪个就像选编程语言一样,关键要看具体需求。我个人最欣赏TFHE的创新思路——通过环面空间的巧妙运用,实现了效率的质的飞跃。

全同态加密的奇妙旅程

回顾这系列文章,我们走过了相当精彩的技术之旅:从基础的加密系统概念,到同态性质分类;从格密码学入门,到LWE问题探讨;最后完成了GSW系统的构建和Bootstrapping的突破。

每次重温这些内容,我都会有新的感悟。就像欣赏一幅立体画,不同角度能看到不同的图案。密码学的魅力就在于此——简单的数学构造背后,往往藏着令人惊叹的智慧闪光。

如果你也对格密码学的更多应用感兴趣,比如属性加密(ABE)、非交互式零知识证明(NIZK)等,欢迎继续关注我的后续文章。毕竟在这个量子计算即将到来的时代,格密码学可能是我们最重要的密码学武器之一。

- TRB价格持续攀升,现在上车还来得及吗?2025-09-15 02:22

- 以太坊震荡突围:8.5行情深度剖析与实战指南2025-09-15 01:09

- 以太坊:被严重低估的数字金融基础设施?2025-09-15 00:39

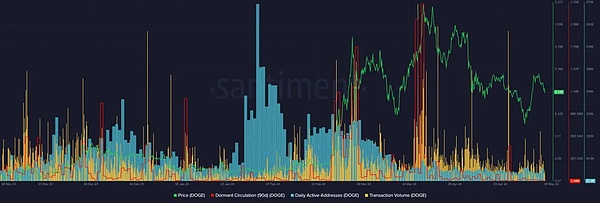

- 狗狗币又要起飞?这位戏精币王还能带给我们多少惊喜?2025-09-14 23:57